Smart Home Sicherheit: Schwachstellen und Schutzmaßnahmen

Wie sicher ist Ihr Smart Home? Lampen mit Google-Anschluss, Heizungen per Smartphone gelenkt und Steckdosen mit Fernsteuerung – intelligente Haushaltselektronik bietet auch Hackern spannende Tätigkeitsfelder. Beheben Sie die Schwachstellen in Ihrem Smart Home!

Sicherheitsexperten schlagen Alarm: Haushaltsgeräte mit Internetanschluss, die die neuen Smart Homes bevölkern, werden immer beliebter, sind aber häufig ungenügend gesichert. So öffnen diese „klugen Haushaltsgeräte“ manchmal Hackern Tür und Tor in fremd...

Sicherheitsexperten schlagen Alarm: Haushaltsgeräte mit Internetanschluss, die die neuen Smart Homes bevölkern, werden immer beliebter, sind aber häufig ungenügend gesichert. So öffnen diese „klugen Haushaltsgeräte“ manchmal Hackern Tür und Tor in fremde Wohnungen. 2012 gab es zum Beispiel eine Sicherheitslücke in den Überwachungskameras von Trendnet. Jeder konnte übers Internet die Filme dieser Kameras ansehen – die Hausbewohner wurden ungewollt zu Videostars.

Laut dem Magazin Forbes gelang es Angreifern 2013, über das Web den Strom in fremden Haushalten an- und auszuschalten. Schuld waren in diesem Fall schlecht konfigurierte Heimautomatisierungsanlagen von Insteon. Wer wollte, konnte die Weboberfläche dieser Anlagen mit Shodan im Web aufspüren. Shodan ist eine Suchmaschine speziell für Geräte, die mit dem Internet verbunden sind. Dazu gehören etwa Kühlschränke, Webcams oder eben Heimautomatisierungsanlagen. Anschließend war es leicht, die Stromversorgung der Opfer per Browser neu zu konfigurieren. Wenn Sie auch Geräte aus dem Internet of Things (Internet der Dinge) nutzen, sollten Sie mögliche Angriffsstellen kennen und sich bestmöglich dagegen schützen.

Einfallstor für Hacker

Die bekannten Antivirus-Experten von AV-Test haben 2014 sieben Smart-Home-Produkte auf ihre Sicherheit getestet – dabei fielen vier wegen grober Sicherheitsmängel durch. Auch die Forscher von Hewlett Packard sehen viele Lösungen auf dem Markt skeptisch: In ihrer ebenfalls 2014 veröffentlichten Studie zum Internet of Things testeten sie nach eigener Auskunft zehn der am meisten verbreiteten Produkte – ohne Markennamen zu nennen.

70 Prozent der Geräte kommunizierten danach über unverschlüsselte Netzwerkdienste: ein gefundenes Fressen für Hacker. 80 Prozent gaben sich mit schwachen Passwörtern à la 12345 zufrieden. Bei der Mehrzahl der Geräte fanden die HP-Experten zudem Sicherheitslücken, über die Hacker zum Beispiel die Namen von Benutzerkonten herausfinden oder Schadcode einschleusen können. Ärgerlich: 90 Prozent der Modelle sammelten zudem persönliche Informationen über den Benutzer – Name, Adresse oder die Kreditkartennummer.

Manipulation über Bluetooth

Das mangelhafte Sicherheitsbewusstsein mancher Hersteller ist besonders bedrohlich, weil Smart- Home-Produkte ein Wachstumsmarkt sind. Laut Wirtschaftswoche erwarten Marktforscher für 2015 einen Umsatz von 15,2 Milliarden Dollar weltweit – drei Mal so viel wie 2012. Bedeutet das, dass Sie in Zukunft häufiger Geschichten wie die der gehackten Toilette von Lixil hören werden? 2013 fanden Experten von Trustwave einen Weg, wie sich per Fernsteuerung der WC-Deckel öffnen und schließen sowie die Bidet-Funktion oder der eingebaute Föhn auslösen ließ. Die Manipulation erfolgte über Bluetooth, eine weitverbreitete Funktechnik, die praktisch alle Mobilgeräte wie Laptops oder Smartphones bieten.

Lesetipp: HomeKit - Apples Hausautomatisierung erklärt

Jeder Angreifer mit Bluetooth-Gerät kann den Funkverkehr eines Smart-Home-Gerätes mit dieser Technik mithören. Dazu gibt es Software wie BTCrack, mit der Hacker die Verschlüsselung knacken. Und ist sie einmal geknackt, ist es meistens nicht schwer, eigene Befehle zu verschicken. Der einzige Schutz ist die geringe Reichweite von Bluetooth. Ein Angreifer muss sich auf etwa zehn Meter an das jeweilige Gerät annähern.

Lichtschalter im Web

Zugegeben, Bluetooth-Toiletten sind eher exotisch. Ein typisches Smart-Home-Produkt ist aber das Lichtsystem Philips Hue. Über die Steuerung programmiert man, wann die Lampen wie hell und in welchem Farbton leuchten sollen. Das funktioniert vom heimischen PC aus oder über das Web, per iPhone oder Android-Gerät. 2013 entdeckte der Forscher Nitesh Dhanjani nach eigener Auskunft eine Lücke in dem System. Mittels einer Schadsoftware könne er alle mit einer Bridge verbundenen Hue-Lampen ausschalten. Sie wieder einzuschalten, hätte dem Besitzer nichts genutzt – die Malware hätte die Lampen sofort wieder ausgedreht. Der User hätte die Malware auf seinem PC unschädlich machen müssen, um nicht mehr im Dunkeln zu sitzen.

Die Schwachstelle war laut Dhanjani die Methode, wie sich die Geräte an der zentralen Bridge anmelden: Um sich zu authentifizieren, nehmen sie die MAC-Adresse (Media Access Control) ihrer Netzwerk- Hardware und verschlüsseln sie nach einem bekannten Verfahren (MD5). Nun lässt sich diese MAC-Adresse von einem Hacker bzw. seiner Malware ermitteln. Die Schadsoftware muss jetzt nur noch einen MD5-Hash der Adresse bilden und kann sich dann als legitimes Mitglied des Hue-Netzwerks ausgeben. Hält der Benutzer seinen PC virenfrei, ist das Hue-System diesbezüglich sicher.

Die Lampen können Sie aber nicht nur über einen lokalen PC, sondern auch über die Meethue. com-Website fernsteuern. Dhanjani kritisiert hier, dass für die Einrichtung eines Kontos kein starkes Passwort erforderlich ist – Meethue genügen sechs Zeichen. Ein weiterer Angriffsvektor sei die Anbindung an den Webdienst „If this then that“, kurz IFTTT (ifttt. com). Mit ihm verbindet man über Miniprogramme, Rezepte genannt, mehrere Webdienste. Im Fall von Hue gibt man mit IFTTT zum Beispiel seiner Beleuchtung den Farbton eines bei Facebook geposteten Fotos. Voraussetzung ist, dass dieses Foto den eigenen Facebook-Namen als Tag hat – diese Funktion ist geradezu eine Einladung für böse Späße.

Risiko Funksteckdosen

Ein weiteres Beispiel für eine Smart-Home-Lösung: Das FritzDect-200-System von AVM setzt auf mit Funksystemen ausgestattete Steckdosen, die an einen Fritz-Router angeschlossen sind. Außerdem gibt es noch eine Steckdose mit Repeater im Programm, mit dem sich die Reichweite des Netzes erhöhen lässt. Hängen die Steckdosen erst einmal am Router, steuern Sie sie auf verschiedenen Wegen fern: Zum Beispiel über ein angemeldetes Haustelefon (FritzFon), eine App auf dem iPhone, ein Android-Gerät oder über das Webportal MyFritz. Auch eine Steuerung per Google Calendar ist möglich. Die Steckdosen schalten aber nicht nur Strom aus und ein, sie messen ihn auch und schicken die Werte per E-Mail an den Anwender. Die Geräte haben zudem einen Temperatursensor intus, mit dem man die Raumtemperatur abfragen kann.

Bis Redaktionsschluss waren uns keine Schwachstellen des FritzDect-200-Systems bekannt. FritzDect 200 soll daher nicht als unsicher dargestellt werden. Im Folgenden geht es beispielhaft darum, welche möglichen Angriffspunkte Sie bei diesem und anderen Geräten im Blick haben sollten. Da wäre zunächst der Netzwerkverkehr. Das System des Herstellers AVM kommuniziert mit einer verschlüsselten DECT-Verbindung (Digital Enhanced Cordless Telecommunications), die grundsätzlich sicher ist, solange die Verschlüsselung aktiviert ist. AVM warnt zum Beispiel davor, einen DECT-Repeater eines anderen Anbieters zu verwenden. Mit einem fremden Repeater liefe die DECT-Kommunikation unverschlüsselt ab. Das sollten Sie aber unbedingt vermeiden. Denn kommunizieren die Geräte im Klartext, haben Hacker leichtes Spiel. Mit preisgünstigem Zubehör wie der Com-on-Air-Karte für PCMCIA-Anschlüsse und der entsprechenden (kostenlosen) Software auf einem Laptop kann man die Kommunikation abhören. Das funktioniert mit einer Richtantenne auch aus sicherer Entfernung – der Angreifer muss also nicht bei Ihnen im Wohnzimmer sitzen.

Router manipulieren

Ein weiterer Angriffsvektor ist der Router selbst. Wie bei anderen Herstellern sind auch bei AVM in der Vergangenheit Schwachstellen in der Router-Firmware bekannt geworden. Ein Beispiel sind die Angriffe auf eine Fritzbox-Sicherheitslücke vom Februar 2014. Über diese konnten Angreifer teure Telefonate über die Router ihrer Opfer führen. Diese Lücke ist zwar längst durch ein Sicherheits- Update geschlossen worden. Trotzdem ist es nicht ausgeschlossen, dass mit neuen Firmware-oder Betriebssystemversionen neue Lücken auftreten. Bei Fritz Dect 200 wird die Firmware der Steckdosen übrigens automatisch aktualisiert. Die beschriebene Lücke setzte voraus, dass für die jeweiligen Router der Internetzugriff aktiviert war. Genau diese Funktion benötigen Sie aber, um die FritzDect-200-Steckdosen fernzusteuern.

Neben dem Internetzugriff gibt es noch andere Möglichkeiten, einen Router zu manipulieren. Zum Beispiel über die Weboberfläche des jeweiligen Geräts. Das funktioniert so: Ist der Anwender gerade mit seinem PC am Router angemeldet, kann man seinem Browser eine gefälschte Webadresse in der Form https://192.168.1.1/?Befehl =Firewall-aus unterschieben. Dabei nützt es nichts, dass die Seite des Routers gerade geschlossen wurde. Der Browser leitet den Befehl trotzdem an den Router weiter. Die Technik heißt Cross Site Request Forgery (XSRF, seitenübergreifende Anfragefälschung).

Das Unterschieben der gefährlichen Webadresse kann auf unterschiedliche Weise geschehen: etwa über eine Schadsoftware auf dem Rechner, einen gefälschten Link oder ein Script auf einer Webseite. Einfache Gegenmaßnahme: Nach Konfigurationen am Router sollten Sie immer den Browser schließen und neu starten. Und natürlich sollte der Router durch ein starkes Passwort gesichert sein. Ein weiterer potenzieller Angriffspunkt ist das UPnP-Protokoll (Universal Plug and Play), das Sie an vielen Routern aktivieren können.

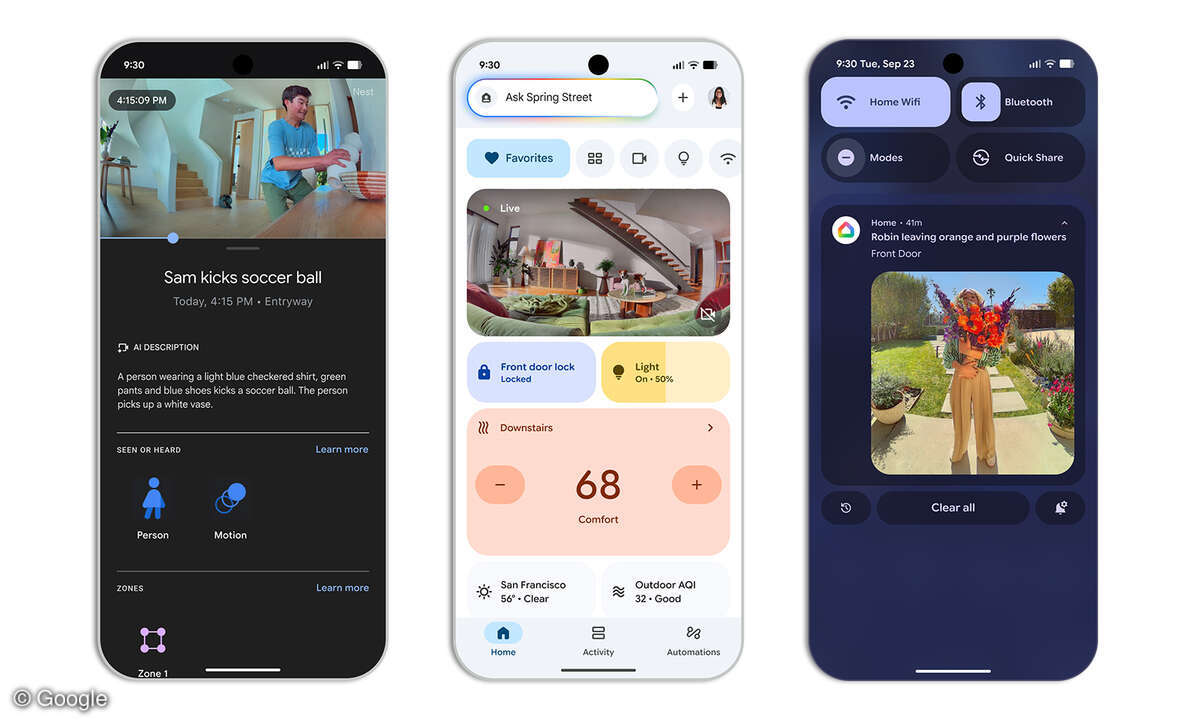

Smart Home von Qivicon/Telekom

Das nächste Beispiel: Das Smart Home-System von Qivicon (Telekom) ist ein für Partner offenes System, das mit Geräten mehrerer Hersteller – unter anderem Philips – funktioniert. Damit lassen sich zum Beispiel Heizkörperthermostate, Videokameras, Bewegungsmelder, Sirenen, Rauchmelder und Haushaltsgeräte von Miele koppeln. Alle verbundenen Geräte kann man dann über eine Smartphone-App für iOS oder Android überwachen und steuern.

Das Qivicon-System wurde 2014 von den Sicherheitsspezialisten von AV-Test unter die Lupe genommen (www.av-test.org/de). Sie erklärten es in einer Konfiguration mit Basis, Heizkörperthermostat, Steckdosenschalter und Rauchmelder zu einem der sicheren Produkte im Test. Man habe nichts „Praktikables für einen Angriff“ festgestellt. Trotzdem gab es von AV-Test kritische Anmerkungen. Man habe zum Beispiel zehn offene Netzwerkports gefunden. Jeder offene Port ist erst einmal ein Sicherheitsrisiko, da über ihn auch unerwünschte Daten eintreffen könnten. Alles hängt von der Anwendung ab, die auf dem offenen Port eine Verbindung anbietet (lauscht). Ist sie gut gegen Angriffe gewappnet, ist auch der offene Port kein Problem. Dasselbe gilt auch für die offenen Ports des Qivicon-Systems. Sie scheinen laut AV-Test sicher zu sein: Ein Test mit dem Schwachstellen-Scanner Armitage verlief ergebnislos.

In der Standardkonfiguration sendet die Home Base von Quivicon mit dem HomeMatic-Funkprotokoll des deutschen Smart- Home-Herstellers eQ-3. Die Funkverbindung läuft verschlüsselt ab und ist relativ sicher, sofern der Anwender einen eigenen Schlüssel erzeugt. Verwendet er den Standardschlüssel, ist sie allerdings relativ leicht zu knacken, wie ein Vortrag auf dem 30. Chaos Communication Congress zeigte (goo.gl/7DKjvv). Deshalb rät der Hersteller auch dringend, einen eigenen Schlüssel zu vergeben. Ein größeres Risiko lauert möglicherweise woanders: Sie können die Home Base nämlich auch mit einem Funkstecker so aufrüsten, dass sie das Zigbee-Funkprotokoll beherrscht. Zigbee ist in der Smart-Home-Welt gängig, gilt bei Experten aber als vergleichsweise unsicher. Ein Hauptkritikpunkt ist die Verwaltung der Schlüssel (Master Keys) für die verschlüsselte Kommunikation.

KNX-Systeme

Systeme zur Gebäudeautomation gibt es bereits seit den 1990er- Jahren. Im Jahre 2002 legte die KNX-Association eine Spezifikation für ein Bussystem fest, über das eine Steuereinheit mit verschiedenen Aktoren kommuniziert.

Vom Sicherheitsstandpunkt gibt es immer wieder Kritik am KNX-Standard: Die eingesetzte Verschlüsselung sei viel zu schwach. Der Datenverkehr könne leicht abgehört und manipuliert werden. In einem Video zeigt Alexander Dörsam von der Firma Antago, wie er die komplette Kontrolle über ein smartes Haus mit KNX-System übernimmt – wenn auch nur an einem Koffermodell (goo.gl/UVeHto). Dazu genügt es ihm, ein selbst gebautes Gerät mit Namen Erebos mit der Hauselektronik zu verbinden. Der Hack funktioniert, weil Dörsam physikalischen Zugriff hat – er montiert einen Lichtschalter ab und installiert eine Box von der Größe eines Tablet-Computers. Ist das System ungeschickt genug aufgebaut, lässt es sich sogar über WLAN hacken.

So einen Fall beschreibt Jesus Molina in seinem Dokument „Learn how to control every room (2014)“. Er belauschte nach eigener Auskunft in einem chinesischen Hotel die drahtlose Kommunikation eines iPads mit der Hausanlage, analysierte das Ergebnis und programmierte eine Anwendung mit den abgehörten Befehlen. Nun konnte er Lichter, Jalousien und andere Hauselektronik im gesamten Gebäude kontrollieren.

Werbung auf dem Kühlschrank

Neben Sicherheitsbedenken haben Smart-Home-Interessenten auch Angst um ihre Privatsphäre. Manche Hersteller verlangen, dass sich ihre Kunden mit privaten Daten wie Name und Adresse, manchmal sogar Kreditkartennummer bei ihnen registrieren. Zusätzlich werden Daten über das Smart-Home-System auf einem Cloudspeicher irgendwo im Web abgelegt. Für Skeptiker ist es nicht gerade ermutigend, dass beim Geschäft mit dem smarten Zuhause Google mit im Boot ist.

Der Internetriese kaufte im Januar 2014 Nest, einen Anbieter von Smart-Home-Lösungen. Laut dem Bits-Blog der New York Times gibt es ein Google-Dokument bei der amerikanischen Börsenaufsicht SEC (Securities and Exchange Commission), in dem davon die Rede ist, dass es bald Werbung auf Kühlschränken, Geräteanzeigen, Brillen und Armbanduhren geben werde. Das wäre eine lukrative Einnahmequelle der Zukunft.

Immerhin gibt es schon Projekte wie Mozaiq Operations der Hersteller ABB, Bosch und Cisco (www.mozaiq-operations.com). Mozaiq soll eine offene Software-Plattform für Smart-Home-Anbieter sein und garantieren, dass die von den Partnern gespeicher-ten Kundendaten entweder in Deutschland oder in einem von den teilnehmenden Firmen gewünschten anderen Land liegen. Das sagte der künftige Mozaiq-Chef Dirk Schlesinger (Cisco) zu Greentech Media. Mozaiq gehören die in der Cloud gespeicherten Daten nicht, und man werde auch kein Data-Mining betreiben. Schon im September 2015 sei ein Pilotprojekt geplant.

Datendiebe mit Wireshark fassen

Wer Angst um seine Privatsphäre hat, muss selbst nachforschen, ob er bespitzelt wird. Als Anwender können Sie selbst kontrollieren, was Ihre Smart-Home-Geräte ins Internet funken, wenn Ihr Router eine Log-Funktion hat (das ist z.B. bei Linksys-, Fritzbox- oder Speedport-Modellen der Fall). Haben Sie die Daten auf Ihrer Leitung erfolgreich protokolliert, benötigen Sie zwei Dinge: Grundkenntnisse in Netzwerktechnik – zumindest, was IP-Adressen und Protokolle angeht – und ein Analyse-Tool wie das kostenlose Wireshark. Die Datei mit dem Protokoll laden Sie in Wireshark und werten sie aus. Nun können Sie genau sehen, wer über Ihr Netzwerk funkt und Sie dabei vielleicht ausspioniert.

![Bosch Smart Home Bewegungsmelder II [+M]](https://www.connect.de/bilder/118690789/landscapex1200-c2/bosch-smart-home-motion-detector-ii-m-composing-de-img-w1280.jpg)