Sicherheit im Netz

Phishing-Warnung: Rechnungen von Metro können Fake sein

Der Großhandelskonzern Metro steht derzeit im Fokus von Hackern. Nicht als betroffenes Unternehmen, sondern als Köder für mögliche Hacking-Opfer.

Der Großhandelskonzern Metro wird von Hackern derzeit missbraucht, um Unbedarfte zu Opfern zu machen. Im Fokus stehen laut den Sicherheitsforschern der Firma Proofprint primär Kunden des Großhändlers. Im Namen des Händlers gehen derzeit nämlich Phishing-Mails um, die vorgeben, Rechnungsdokumen...

Der Großhandelskonzern Metro wird von Hackern derzeit missbraucht, um Unbedarfte zu Opfern zu machen. Im Fokus stehen laut den Sicherheitsforschern der Firma Proofprint primär Kunden des Großhändlers. Im Namen des Händlers gehen derzeit nämlich Phishing-Mails um, die vorgeben, Rechnungsdokumente zu enthalten. Diese Dokumente gehen an Kunden, meist Unternehmen, aus nahezu allen Branchen.

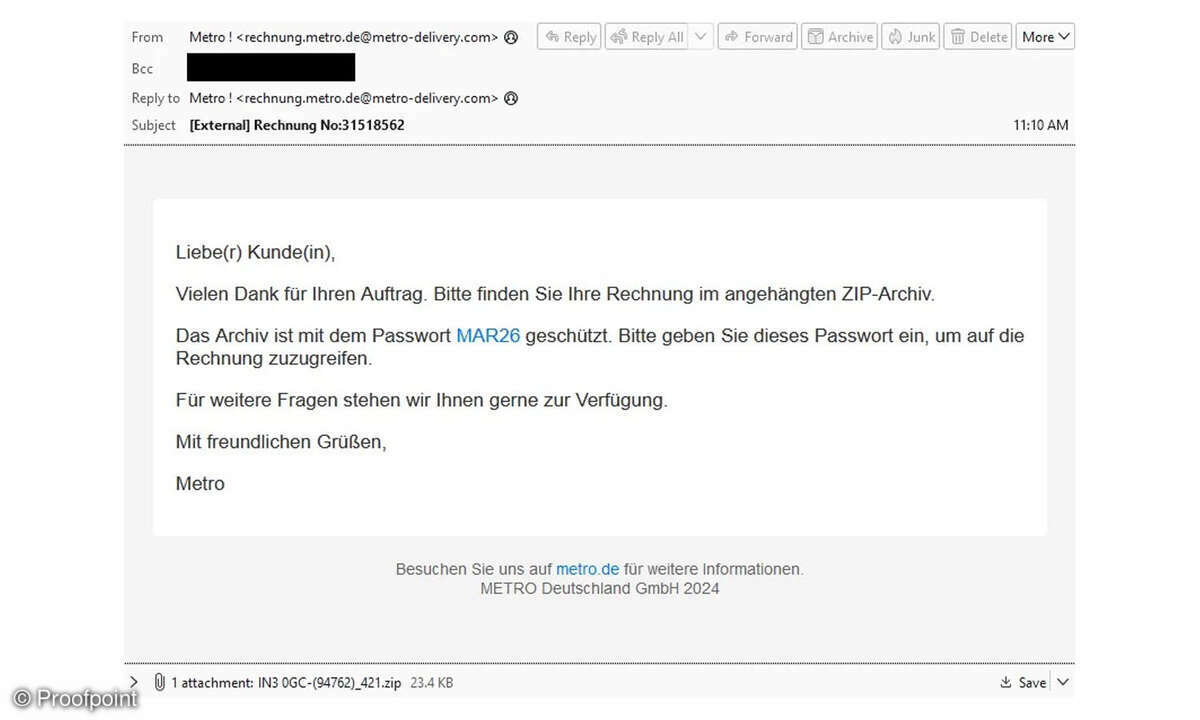

Werden diese Unterlagen geöffnet, sind Tür und Tor für die Malware „Rhadamanthys“ offen. Versteckt ist das Ganze in einer Zip-Datei, die der Mail als Anhang beiliegt. Sie ist mit einem Kennwort geschützt, das wiederum in der Mail genannt wird. Sobald das Archiv geöffnet und die darin enthaltene LNK-Datei ausgeführt wird, ist das System infiziert. Die E-Mail wird von der Adresse rechnung.metro.de@metro-delivery.com verschickt.

Tipp: Wer eine angebliche Rechnung von Metro erhält, sollte die Anhänge keinesfalls sofort öffnen. Prüfen Sie den Eingang der Rechnung zuvor auf Plausibilität und wenden Sie sich im Zweifel direkt an den Konzern. Sollte die weiter oben hinterlegte Beschreibung auf eine Ihnen vorliegende E-Mail zutreffen, löschen Sie diese.

Was man bisher über den Angreifer weiß

Es handelt sich um einen als TA547 bezeichneten IAB, einen sogenannten Intital Access Broker. Dieser ist auch unter dem Namen Scully Spider seit 2017 aktiv. Derlei Kriminellen haben sich darauf spezialisiert, sich Zugang zu IT-Systemen zu erschleichen und diese Zugänge anschließend zu verkaufen. Für die Erstellung der Malware, primär für die Powershell-Skripte, hätten die Akteure außerdem eine KI genutzt, erklärt Proofprint gegenüber Bleeping Computer. Welches Tool dafür genutzt wurde, ist unklar.