Router absichern: UPnP

Heißes Eisen: UPnPViele Dinge, die das Leben vereinfachen sollen, stellen sich im Nachhinein oft als Fehler epischen Ausmaßes heraus. Ganz oben in der Liste des Autors steht UPnP (Universal Plug and Play). Dabei handelt es sich nicht um ein einziges Protokoll, sondern um ein Bündel ...

Heißes Eisen: UPnP

Viele Dinge, die das Leben vereinfachen sollen, stellen sich im Nachhinein oft als Fehler epischen Ausmaßes heraus. Ganz oben in der Liste des Autors steht UPnP (Universal Plug and Play). Dabei handelt es sich nicht um ein einziges Protokoll, sondern um ein Bündel von Protokollen, das verschiedenste Ports, Multicast-Adressen und skurile Protokolle wie HTTP over UDP umfasst. Entsprechend schwer ist UPnP per Firewall beizukommen. Im Heimnetz hat UPnP mehrere Funktionen: Multifunktionsgeräte und Drucker annoncieren über UPnP ihre Dienste und liefern Hinweise zum Treiberdownload, was die Einrichtung deutlich erleichtert. UPnP bringt Medienserver (beispielsweise eine Fritzbox), Medienabspielgerät (Smart-TV oder Set-Top-Box) und Control Point (beispielsweise eine Tablet-App) zusammen - auch das ist positiv.

Ein gewaltiges Sicherheitsrisiko ist jedoch die Möglichkeit, Änderungen an der Routerkonfiguration durch UPnP vorzunehmen. Die Liste an Geräten und Programmen, die sich auf diese Weise aus dem Internet erreichbar machen wollen, ist lang: Bei Chat- oder Filesharing-Programmen ist es nachvollziehbar, doch so manche IP-Webcam möchte ihren HTTP-Port freigeben. Uns sind auch schon PVR-Applikationen (Videorecorder) untergekommen, die ihre Aufnahmen per Portfreigabe Smartphone-Apps bereitstellen. Und so mancher Druckerhersteller macht nicht ganz uneigennützig Foto-Tintenstrahler übers Internet erreichbar, damit man das neueste Selfie dem oder der Liebsten nicht per Mail schicken muss, sondern direkt im Home-Office ausdrucken kann.

Bei der Änderungsmöglichkeit per UPnP gibt es zwei Probleme: Zum einen kann ein Dienst oder Endgerät falsch konfiguriert sein oder eine Sicherheitslücke enthalten. Das war der Fall bei besagten Maginon-Webcams bei Aldi, die mit der ausgelieferten Standard-Firmware die UPnP-Portweiterleitung auch zuließen, wenn kein Passwort gesetzt war. Das zweite Problem ist der direkte Missbrauch durch Schadsoftware: Stellen Sie sich einfach einen Spambot vor, der einen bestimmten Port nach außen öffnet, über den er Adresslisten und Nachrichteninhalte entgegennimmt. Was für eine großartige Arbeitserleichterung für Spammer, die so nicht auf (verwundbare) Master-Knoten angewiesen sind, die schnell aus dem Netz verschwinden können. Stellen Sie daher sicher, dass UPnP nur zur Statusabfrage benutzt werden kann, lassen Sie jedoch nicht zu, Ports über dieses Protokoll zu öffnen. Dies garantiert, dass zwar legitime Anwendungen von außen erreichbar sind, aber keine böswillige oder versehentliche Öffnung von Ports erfolgt.

Ein wenig besser als bei UPnP sieht es mit NAT-PMP (Network Adress Translation Port Mapping Protocol) und dessen Nachfolger PCP (Port Control Protocol) aus: Diese verwenden UDP-Port 5351. Wer auf automatisches Portmapping durch einige Endgeräte oder Programme angewiesen ist, kann bei Routern mit fein granulierter Firewall-Konfiguration PCP generell verbieten, aber für einzelne Rechner öffnen.

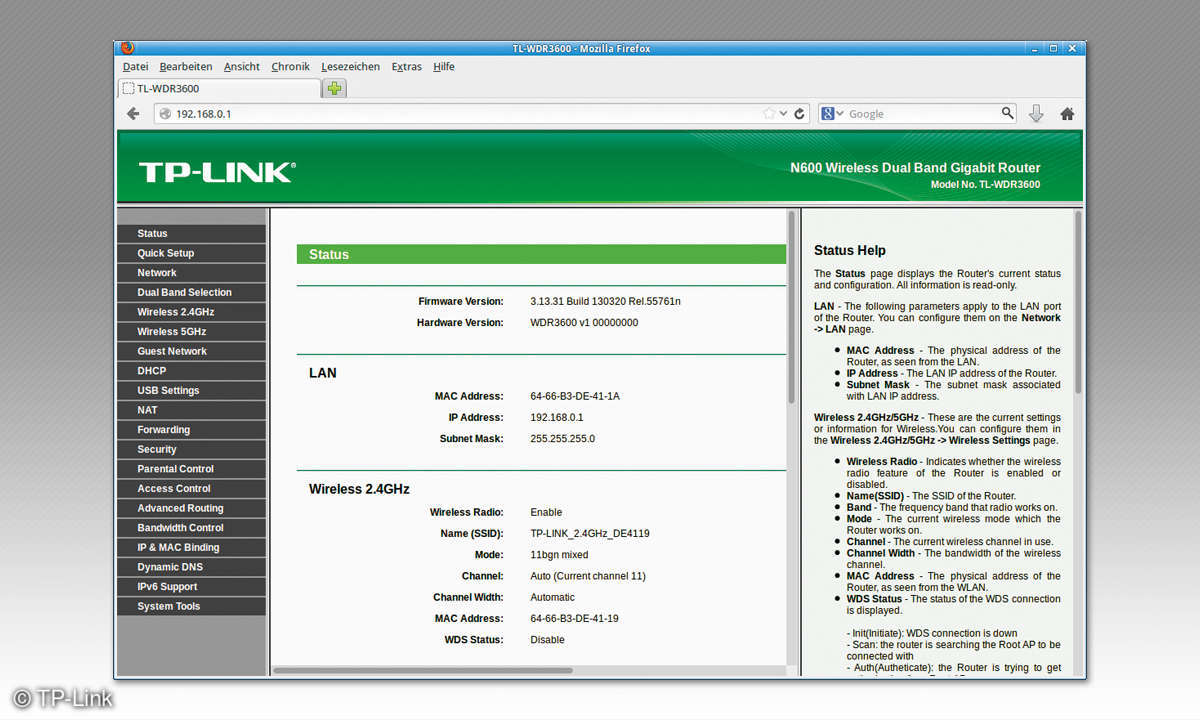

Einstellungen regelmäßig prüfen

Werfen Sie von Zeit zu Zeit einen Blick in Ihre Einstellungen. Hin und wieder vergisst man eine Portfreigabe (etwa Port 3389 für Windows Remote Desktop Protocol). Zudem sind geänderte Einstellungen wie besondere statische Routen oder abweichende Nameserver (als Teil von Angriffen aufs Online-Banking) Hinweise auf erfolgreiche Angriffe von innerhalb oder außerhalb. Beim Verdacht auf derartige Attacken sollten Sie zunächst das Web nach Nachrichten zu Sicherheitslücken in Ihrem Routermodell durchsuchen und prüfen, ob eine neue Firmware verfügbar ist. Immerhin sind derartige Angriffe in der Regel nicht persistent: Meist genügt es, den Router nach dem Update auf Werkseinstellungen zurückzusetzen.