Schadsoftware im Umlauf

Trojaner SparkKitty: Neue Malware stiehlt Fotos und plündert Krypto-Wallets

Ein neuer Trojaner namens SparkKitty sorgt derzeit für Aufsehen. Die Malware zielt auf iOS- und Android-Geräte ab und verfolgt ein besonders hinterlistiges Ziel.

Laut aktuellen Berichten von Sicherheitsforschern enttarnt sich ein neuer Trojaner namens SparkKitty als Nachfolger der bereits bekannten SparkCat-Malware und nutzt einen besonders perfiden Ansatz: Die Schadsoftware kopiert sämtliche Bilder aus der Fotogalerie infizierter Geräte und lädt diese au...

Laut aktuellen Berichten von Sicherheitsforschern enttarnt sich ein neuer Trojaner namens SparkKitty als Nachfolger der bereits bekannten SparkCat-Malware und nutzt einen besonders perfiden Ansatz: Die Schadsoftware kopiert sämtliche Bilder aus der Fotogalerie infizierter Geräte und lädt diese auf externe Server hoch. Die Bilder werden offenbar serverseitig nach sensiblen Inhalten wie Seed-Phrasen ausgewertet – vertrauliche Wiederherstellungsschlüssel, die Zugang zu Krypto-Wallets gewähren.

Zwar sind gezielte Attacken auf Krypto-Anwendungen nichts Neues, doch SparkKitty agiert besonders breitflächig: Anders als sein Vorgänger SparkCat, der mithilfe optischer Zeichenerkennung (OCR) gezielt nach Wallet-Informationen suchte, sammelt SparkKitty wahllos alle verfügbaren Fotos.

Versteckt in beliebten Apps

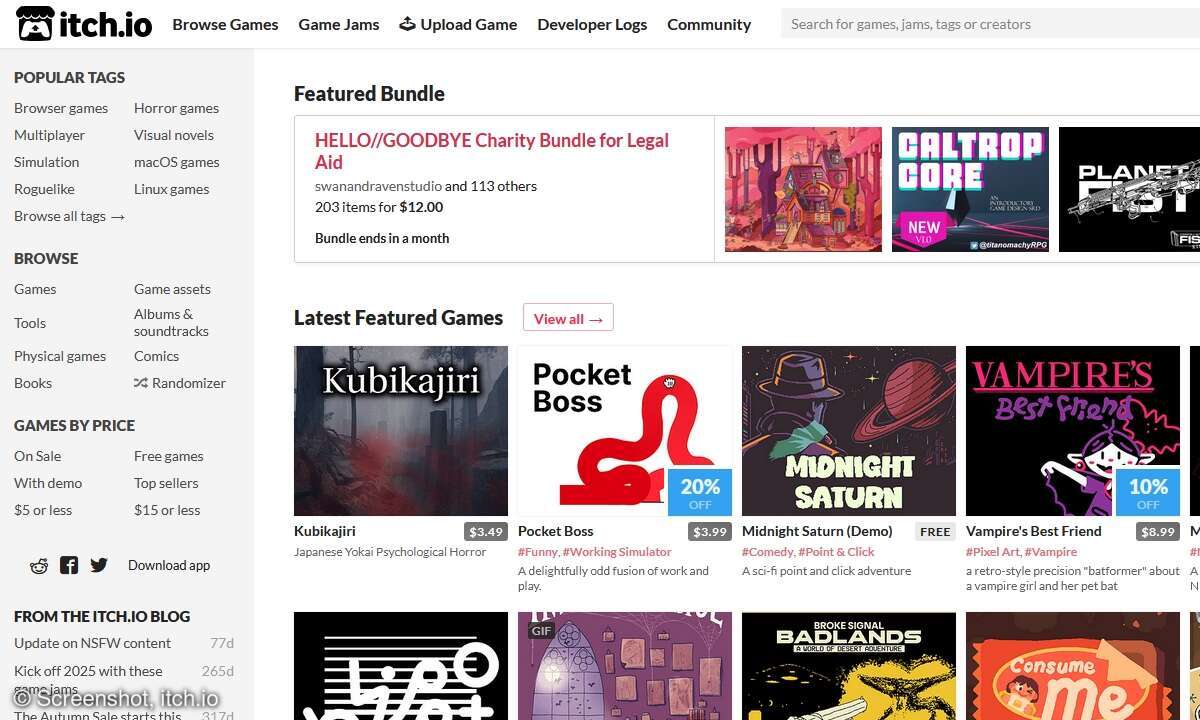

Besonders beunruhigend: Die Malware wurde nicht nur über inoffizielle Quellen wie Phishing-Seiten oder Drittanbieter-Stores verbreitet, sondern fand auch Einzug in offizielle App-Marktplätze wie Google Play und den Apple App Store. Unter dem Namen „币coin“ (übersetzt: „Coin“) tarnte sich SparkKitty beispielsweise als harmlose Krypto-App.

In anderen Fällen wurde die Schadsoftware in modifizierte Versionen beliebter Anwendungen wie TikTok oder Glücksspiel-Apps eingebettet. In der manipulierten TikTok-App war zudem ein Online-Shop integriert, der ausschließlich Kryptowährungen als Zahlungsmittel akzeptierte.

Malware auch in offiziellen App-Stores entdeckt

Im Google Play Store war unter anderem ein infizierter Messenger namens „SOEX“ betroffen, der mehr als 10.000 Downloads verzeichnete. Dieser bot vermeintlich eine integrierte Funktion zum Austausch von Kryptowährungen an. Inzwischen wurde die App aus dem Play Store entfernt.

Das Unternehmen SOEX hat sich via X mittlerweile öffentlich zu den Vorwürfen geäußert. In einer Stellungnahme betont man, dass weder eine Beteiligung an noch eine Kenntnis über die Malware-Implementierung bestand. Nach eigenen Angaben wurde der betroffene Software-Baustein (SDK) unmittelbar entfernt und eine umfassende Sicherheitsprüfung eingeleitet. Zudem habe man sich mit entsprechenden Nachweisen an die betroffenen App-Stores und Medien gewandt, um Missverständnisse aufzuklären.

Auch iOS-Nutzer gerieten ins Visier. Die Angreifer bedienten sich dabei legaler Apple-Mechanismen zur Installation von Unternehmens-Apps außerhalb des offiziellen App Stores. In Kombination mit täuschend echt wirkenden Phishing-Websites wurde so ein glaubwürdiger Installationsprozess vorgetäuscht.

Sicherheit geht vor: Vorsicht bei App-Downloads

Laut Kaspersky-Experte Sergey Puzan ist SparkKitty Teil einer breit angelegten Kampagne, die vor allem in Asien aktiv ist. Die Malware-Kampagne nutzt unterschiedliche Verbreitungswege - von gefälschten Krypto-Investments über Social Media bis hin zu Plattformen mit infizierten APK-Dateien.

Die Entdeckung von SparkKitty zeigt einmal mehr, wie wichtig ein bewusster Umgang mit mobilen Anwendungen ist – auch innerhalb vermeintlich sicherer App-Stores. Nutzer sollten vor der Installation von Apps stets auf Bewertungen, Herkunft und Zugriffsrechte achten. Darüber hinaus empfiehlt sich der Einsatz von Sicherheitssoftware, die speziell für mobile Endgeräte konzipiert ist.