CVE-2024-21413

Aktiv ausgenutzt: Kritische Sicherheitslücke in Microsoft Outlook entdeckt

Microsoft Office hat mit einer neuen Schwachstelle zu kämpfen, die laut US-Behörden aktiv ausgenutzt wird. Potenziell wird der Schadcode bereits im Vorschaufenster ausgeführt.

Microsoft Office hat mit einer schwerwiegenden Schwachstelle zu kämpfen. Die Sicherheitslücke, die von Haifei Li, einem Forscher des Unternehmens Check Point, entdeckt wurde, basiert auf einer unzureichenden Eingabevalidierung in Microsoft Outlook. Angreifer können die unter dem CVE-Code CVE-2024...

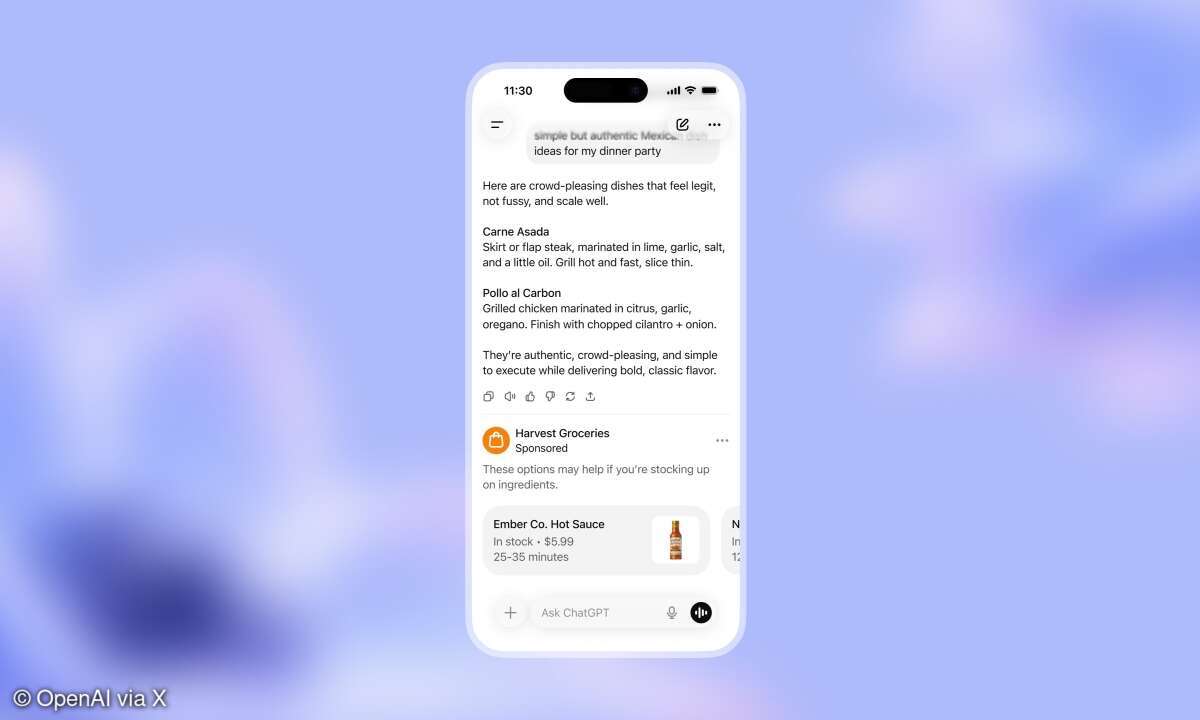

Microsoft Office hat mit einer schwerwiegenden Schwachstelle zu kämpfen. Die Sicherheitslücke, die von Haifei Li, einem Forscher des Unternehmens Check Point, entdeckt wurde, basiert auf einer unzureichenden Eingabevalidierung in Microsoft Outlook. Angreifer können die unter dem CVE-Code CVE-2024-21413 geführte Lücke ausnutzen, um die Schutzmechanismen von Outlook zu umgehen und schädliche Office-Dokumente direkt im Bearbeitungsmodus zu öffnen – selbst wenn der "Protected View"-Modus aktiviert ist.

Die Methode der Angreifer nutzt das "file://"-Protokoll in Links sowie ein Ausrufezeichen (!) in der URL. Sobald ein Nutzer eine manipulierte E-Mail öffnet oder selbst im Vorschaufenster betrachtet, kann die Schwachstelle ausgenutzt werden.

Die Ausnutzung dieser Sicherheitslücke ermöglicht Angreifern das Ausführen von Schadcode aus der Ferne sowie das Stehlen von NTLM-Anmeldeinformationen. Betroffen sind mehrere Versionen von Microsoft Office, die Jahreseditionen 2016 und 2019 sowie Microsoft 365 Apps for Enterprise.

Die US-Behörde CISA (Cybersecurity and Infrastructure Security Agency) hat aufgrund der aktiven Ausnutzung der Schwachstelle eine dringende Warnung an Bundesbehörden herausgegeben. Sie fordert diese auf, ihre Systeme bis spätestens 27. Februar 2025 abzusichern. Die CISA hat die Schwachstelle zudem in ihren Katalog der bekannten, ausgenutzten Schwachstellen (KEV) aufgenommen. Nutzern wird entsprechend empfohlen, verstärkt auf verdächtige E-Mails zu achten und im Zweifelsfall keine unbekannten Links oder Anhänge zu öffnen.