Manipulierte Suchergebnisse

Gefälschter Teams-Installer verteilt Schadsoftware Oyster

Eine neue Angriffswelle nutzt gefälschte Microsoft Teams-Installationsdateien, um gefährliche Schadsoftware auf Rechnern zu installieren. Nutzer gelangen über scheinbar legitime Suchergebnisse oder bezahlte Anzeigen auf manipulierte Seiten. Die Malware ermöglicht späteren Fernzugriff und kann weiteren Schaden anrichten.

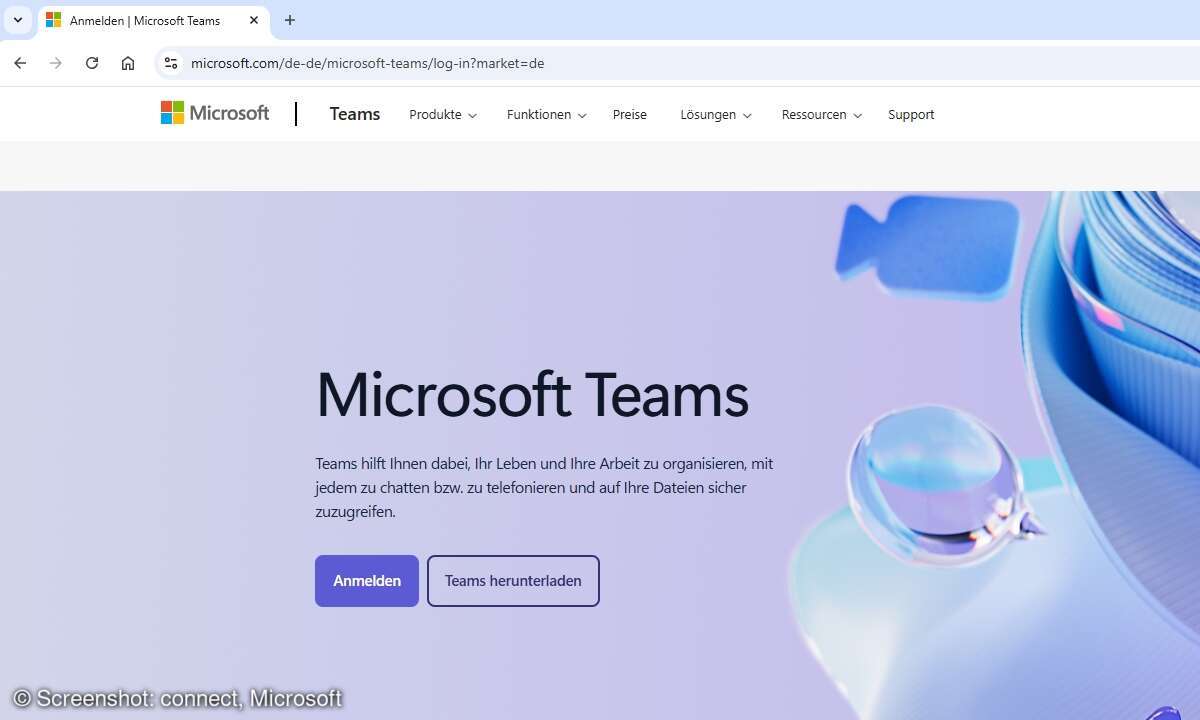

Eine neue Malware-Kampagne ist im Umlauf, die sich gezielt gegen Nutzer richtet, die nach dem Kommunikationsdienst Microsoft Teams suchen. Angreifer setzen dabei bezahlte Anzeigen und manipulierte Suchergebnisse ein, um gefälschte Downloadseiten zu verbreiten.Schadsoftware Oyster als versteckte Hin...

Eine neue Malware-Kampagne ist im Umlauf, die sich gezielt gegen Nutzer richtet, die nach dem Kommunikationsdienst Microsoft Teams suchen. Angreifer setzen dabei bezahlte Anzeigen und manipulierte Suchergebnisse ein, um gefälschte Downloadseiten zu verbreiten.

Schadsoftware Oyster als versteckte Hintertür

Das Schadprogramm, das sich hinter dem gefälschten Installer verbirgt, trägt den Namen Oyster – auch bekannt unter den Bezeichnungen Broomstick oder CleanUpLoader. Die Malware ist bereits seit Mitte 2023 bekannt und ermöglicht es Angreifern, aus der Ferne Befehle auszuführen, weitere Schadsoftware zu laden oder Dateien zu stehlen.

Verbreitung über täuschend echte Installationsdatei

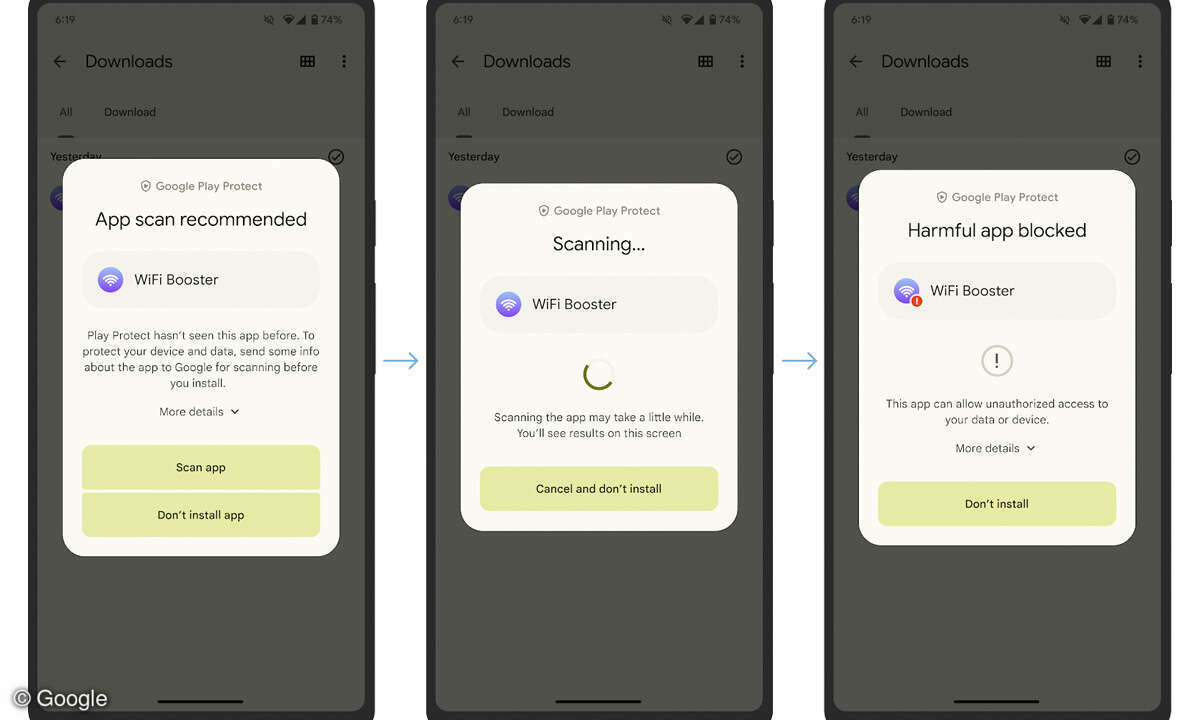

Tückisch ist die Tatsache, dass die gefälschte Installationsdatei denselben Namen wie das Original tragen – "MSTeamsSetup.exe" – und in einigen Fällen sogar mit einem gültigen Zertifikat signiert sind, wie bleepingcomputer.com berichtet. Dadurch erscheinen sie auf den ersten Blick vertrauenswürdig.

Technisch gesehen installiert der Fake-Installer beim Start eine DLL-Datei namens "CaptureService.dll" im Benutzerverzeichnis (%APPDATA%\Roaming) und legt eine geplante Aufgabe ("CaptureService") an. Diese wird alle elf Minuten ausgeführt und sorgt dafür, dass die Malware auch nach einem Neustart aktiv bleibt.

Ziel: Ransomware und umfassendere Angriffe

Laut Sicherheitsforschern könnte Oyster als Einstiegspunkt für schwerwiegendere Angriffe dienen, etwa für den späteren Einsatz von Ransomware. Bereits in der Vergangenheit haben ähnliche Kampagnen auf sich aufmerksam gemacht, bei denen häufig genutzte Programme wie WinSCP oder PuTTY gefälscht wurden.

Schutzmaßnahmen für Nutzer und Unternehmen

Privatanwendern wird geraten, Software ausschließlich über bekannte und offizielle Websites herunterzuladen und bei Suchergebnissen besonders vorsichtig mit Anzeigen zu sein. Bei Unsicherheit sollte die URL manuell eingegeben und geprüft werden.

IT-Abteilungen sollten laut Experten zusätzliche Schutzmechanismen etablieren, etwa:

- Downloads von Drittseiten einschränken

- Ausführbare Dateien aus ungewöhnlichen Verzeichnissen überwachen

- Geplante Aufgaben regelmäßig prüfen

- EDR- und SIEM-Regeln einrichten, die verdächtige Aktivitäten erkennen

- Signaturzertifikate kritisch hinterfragen

Fazit

Die aktuelle Kampagne zeigt erneut, wie effektiv manipulierte Suchergebnisse und täuschend echte Dateien bei der Verbreitung von Schadsoftware sein können. Sowohl private als auch geschäftliche Nutzer sollten beim Software-Download höchste Vorsicht walten lassen.