Malware versteckt sich hinter Spieleseiten

Gefälschte Itch.io-Seiten: Malware tarnt sich als Indie-Games

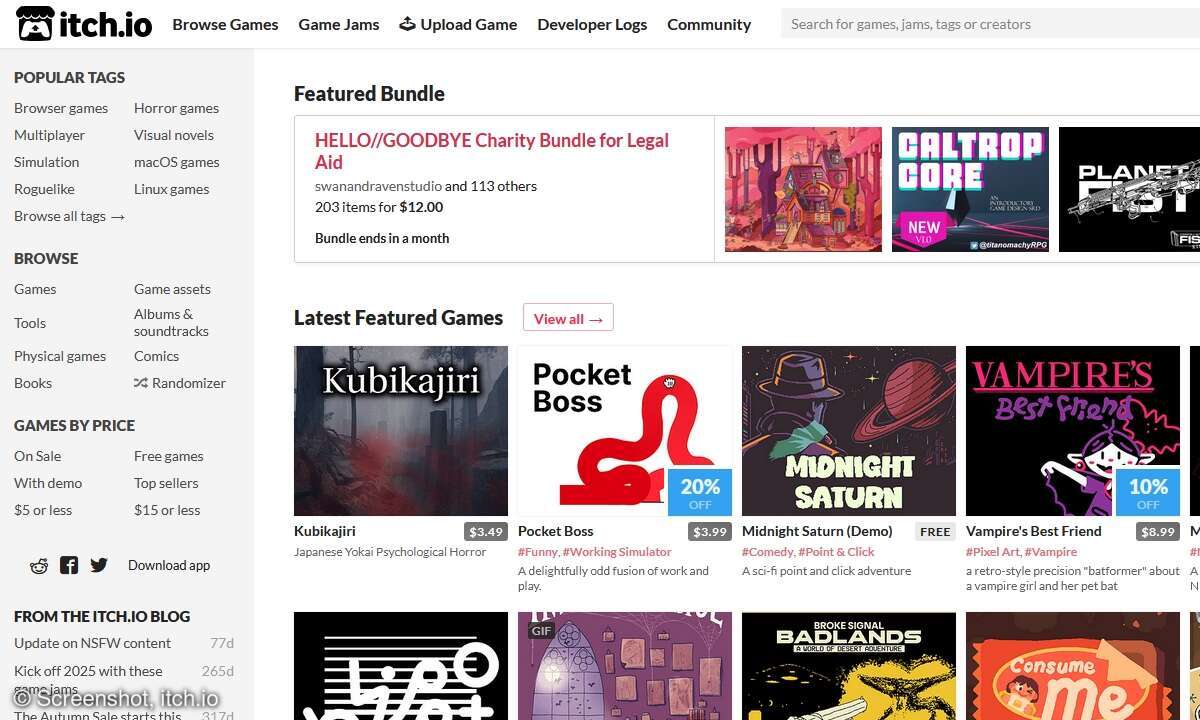

Laut Sicherheitsforschern sollen derzeit gefälschte Spieleseiten auf Itch.io im Umlauf sein, die gezielt Gamer-Konten übernehmen und Schadsoftware verbreiten. Die Täter nutzen dabei täuschend echte Nachbildungen bekannter Indie-Games.

Sicherheitsanalysen von Malwarebytes zufolge sollen derzeit gefälschte Seiten im Stil der Spieleplattform Itch.io im Umlauf sein. Die Angreifer setzen offenbar auf die Vertrautheit der Nutzer mit bekannten Indie-Spielen wie Archimoulin, um ihre Opfer zu täuschen. Der Einstieg in den Betrug erfolgt...

Sicherheitsanalysen von Malwarebytes zufolge sollen derzeit gefälschte Seiten im Stil der Spieleplattform Itch.io im Umlauf sein. Die Angreifer setzen offenbar auf die Vertrautheit der Nutzer mit bekannten Indie-Spielen wie Archimoulin, um ihre Opfer zu täuschen. Der Einstieg in den Betrug erfolgt meist über direkte Nachrichten auf Plattformen wie Discord, die von bereits kompromittierten Accounts stammen.

Nachgebaute Seiten und gefälschte Logins

Die Opfer würden über einen Link auf Seiten weitergeleitet, die dem Originalauftritt von Itch.io stark ähneln – häufig gehostet auf Blogspot oder Cloud-Diensten. In manchen Fällen sei zusätzlich ein gefälschtes Discord-Login eingebunden, um Zugangsdaten abzugreifen. So könnten weitere Accounts für künftige Angriffe übernommen werden.

Tarnung durch fehlende Benutzeroberfläche

Statt des versprochenen Spiels soll beim Klick auf den Download-Button eine Datei mit Namen wie Setup Game.exe heruntergeladen werden. Diese zeige keine sichtbare Benutzeroberfläche, um das Vorgehen zu verschleiern. Das Programm starte im Hintergrund PowerShell mit verschlüsselten Befehlen, die direkt im Arbeitsspeicher ausgeführt würden – eine Methode, die herkömmliche Virenscanner umgehen könne.

Browser werden geschlossen, Aktivität bleibt verborgen

Während des Installationsvorgangs werde versucht, den Nutzer von Gegenmaßnahmen abzuhalten. Dazu beende die Schadsoftware gezielt Browser-Prozesse wie Chrome, Firefox oder Edge. Auch durch technische Prüfungen wie Registry- oder BIOS-Abfragen soll verhindert werden, dass die Malware in virtuellen Testumgebungen erkannt wird.

Folgen: Keylogger, Backdoors oder Kryptominer

Das heruntergeladene Schadprogramm fungiere als sogenannte "Stager"-Komponente, die erst bei günstigen Bedingungen weitere Schadsoftware nachlade. Dies könnten Programme sein, die Tastatureingaben mitschneiden, Zugriff auf das System ermöglichen oder Rechenleistung für Kryptowährungs-Mining verwenden.

Empfehlungen für Betroffene

Malwarebytes empfiehlt Betroffenen, sofort alle Passwörter – insbesondere für Discord, Steam und E-Mail-Konten – zu ändern und Zwei-Faktor-Authentifizierung zu aktivieren. Wichtig sei zudem, alle aktiven Sitzungen zu beenden, Berechtigungen für Drittanbieter-Apps zu widerrufen und das infizierte Gerät vom Netzwerk zu trennen. In schweren Fällen rät man zu einer vollständigen Neuinstallation von Windows.