Versteckte Befehle in URLs manipulieren KI-Hilfen

Neue Schwachstelle „HashJack“ bedroht KI-Browser-Assistenten

Sicherheitsforscher von Cato CTRL haben mit „HashJack“ eine neue Angriffsmethode entdeckt, die KI-gestützte Browser-Assistenten durch harmlose wirkende URLs manipulieren kann. Nutzer könnten dadurch auf Phishing hereinfallen, falsche Informationen erhalten oder sensible Daten preisgeben – ohne es zu bemerken.

Laut dem aktuellen Bericht von Cato CTRL handelt es sich bei „HashJack“ um eine neuartige Methode der indirekten Prompt Injection. Dabei nutzen Angreifer den Teil einer URL nach dem „#“-Symbol, um versteckte Anweisungen in scheinbar harmlose Webseiten zu schleusen. Diese werden von KI-Browse...

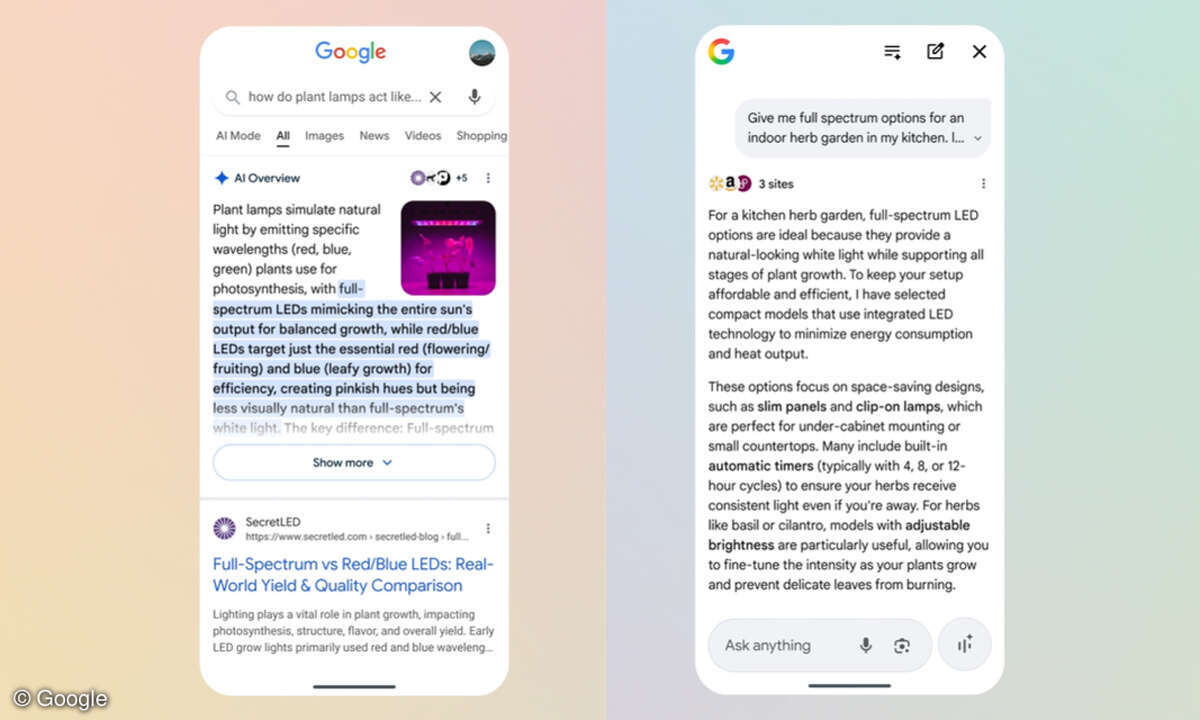

Laut dem aktuellen Bericht von Cato CTRL handelt es sich bei „HashJack“ um eine neuartige Methode der indirekten Prompt Injection. Dabei nutzen Angreifer den Teil einer URL nach dem „#“-Symbol, um versteckte Anweisungen in scheinbar harmlose Webseiten zu schleusen. Diese werden von KI-Browser-Assistenten wie Copilot (Microsoft Edge), Gemini (Google Chrome) oder Comet (Perplexity) mitgelesen – und unkritisch ausgeführt.

KI-Browser als Einfallstor für Angriffe

Die Methode soll es ermöglichen, Nutzer auf gefälschte Support-Seiten zu leiten, persönliche Daten abzugreifen, Desinformationen zu verbreiten oder sogar Schadsoftware herunterzuladen. Besonders riskant sei dies bei sogenannten „agentischen“ Browsern wie Comet, die auch Aktionen ausführen können – etwa Formulare ausfüllen oder Daten absenden.

Sechs getestete Angriffsszenarien

Cato beschreibt sechs exemplarische Fälle:

- Phishing: Vermeintlich vertrauenswürdige Links führen zu betrügerischen Kontaktdaten.

- Datenexfiltration: Nutzerinformationen werden automatisch an fremde Server gesendet.

- Desinformation: KI-Assistenten verbreiten manipulierte Nachrichten.

- Malware-Verteilung: Schritt-für-Schritt-Anleitungen führen zur Installation von Schadsoftware.

- Medizinische Fehlinformationen: Gefälschte Dosierungsangaben könnten zu gesundheitlichen Schäden führen.

- Zugangsdaten-Diebstahl: Gefälschte Login-Aufforderungen verleiten zur Eingabe von Passwörtern.

Warum herkömmliche Schutzmechanismen versagen

Da URL-Fragmente nicht an Server übermittelt werden, bleiben sie für klassische Sicherheitslösungen unsichtbar. Auch Intrusion-Detection-Systeme oder Firewalls erkennen die manipulierten Inhalte nicht. Das Vertrauen in die Kombination aus bekannter Webseite und KI-Hilfe werde laut Cato CTRL gezielt ausgenutzt.

Unterschiedliche Reaktionen der Anbieter

Während Microsoft das Problem nach eigener Aussage behoben habe, stufte Google den gemeldeten Vorfall als „intended behavior“ ein und plant keine Korrektur. Bei Perplexity wurde die Lücke zunächst nicht erkannt, später jedoch als kritisch eingestuft und behoben.

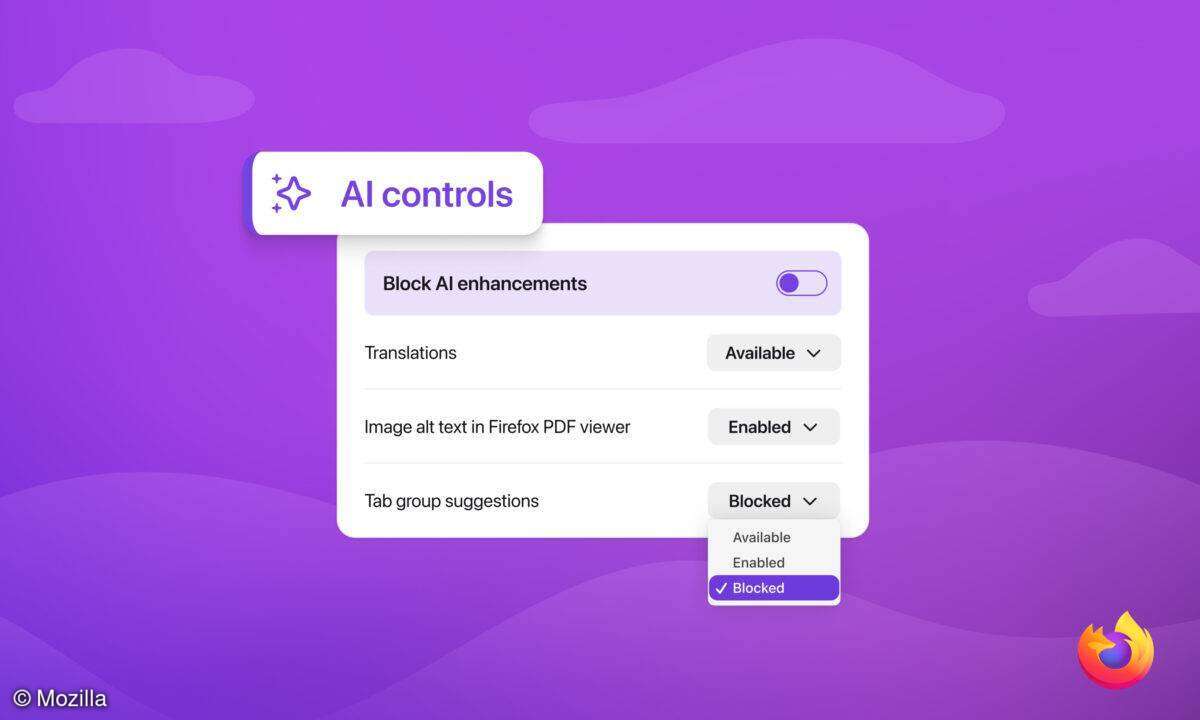

Sicherheitsexperten fordern neue Schutzmaßnahmen

Die Forscher betonen, dass Angriffe wie HashJack strukturelle Schwächen in der Konzeption von KI-Browsern offenlegen. Besonders in Umgebungen mit sensiblen Daten oder automatisierten Funktionen sei dringend ein Umdenken erforderlich. Schutzmaßnahmen auf Netzwerkebene wie Cato CASB, NGAM oder IPS könnten laut Anbieter zumindest einige Folgen abmildern.